Sie können Benutzer in Kontainer über SSO einrichten, um eine sichere und nahtlose Erfahrung für Ihre internen Benutzer zu schaffen.

Wir haben eine Standardkonfiguration für Microsoft Entra ID, ADFS und Google. Kontaktieren Sie uns für andere Setups.

Wir erstellen ein „Trust“ zwischen Ihren Active Directory-Gruppen (verwaltet von Ihrer IT) und Kontainer. Das bedeutet, dass der Benutzer automatisch erstellt und beim ersten Login den vordefinierten Gruppen zugewiesen wird.

Wie jede andere Gruppe in Kontainer können Sie jederzeit die Zugriffseinstellungen ändern und verwalten.

Sie können einzelnen Benutzern auch zusätzliche Rechte zuweisen, die über die Grundberechtigungen hinausgehen, die sie durch ihre Gruppenmitgliedschaft erhalten.

Um Ihre Benutzerliste überschaubar zu halten, können Sie Regeln festlegen, die Benutzer deaktivieren oder löschen, die sich für einen bestimmten Zeitraum nicht angemeldet haben – z. B. 2, 4 oder 6 Monate. Wenn sich ein Benutzer nach der automatischen Löschung erneut anmeldet, wird sein Benutzerkonto einfach reaktiviert.

Neben SSO-Benutzern können Sie weitere Benutzer und Gruppen manuell hinzufügen.

Im Folgenden führen wir Sie durch die Einrichtung einer Microsoft Entra ID SSO-Verbindung zu Kontainer:

Azure/Entra ID App-Registrierung

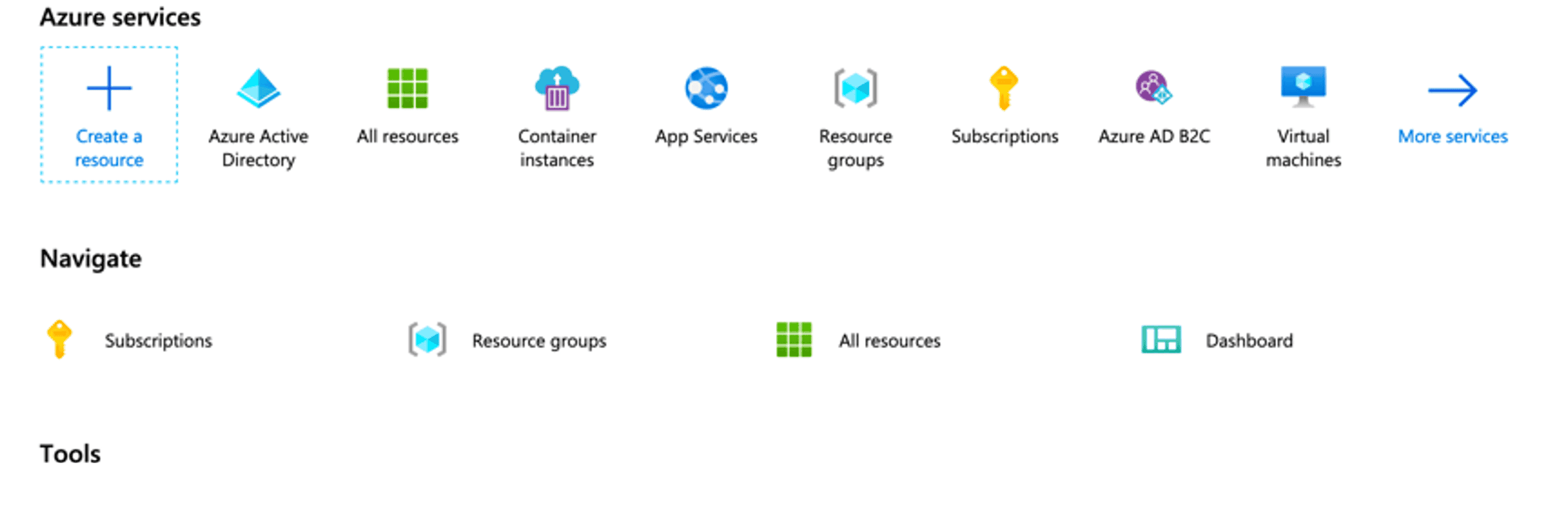

Schritt 1: Ressource erstellen

Klicken Sie auf der Startseite der Entra ID-Dienste auf „Entra ID Active Directory“

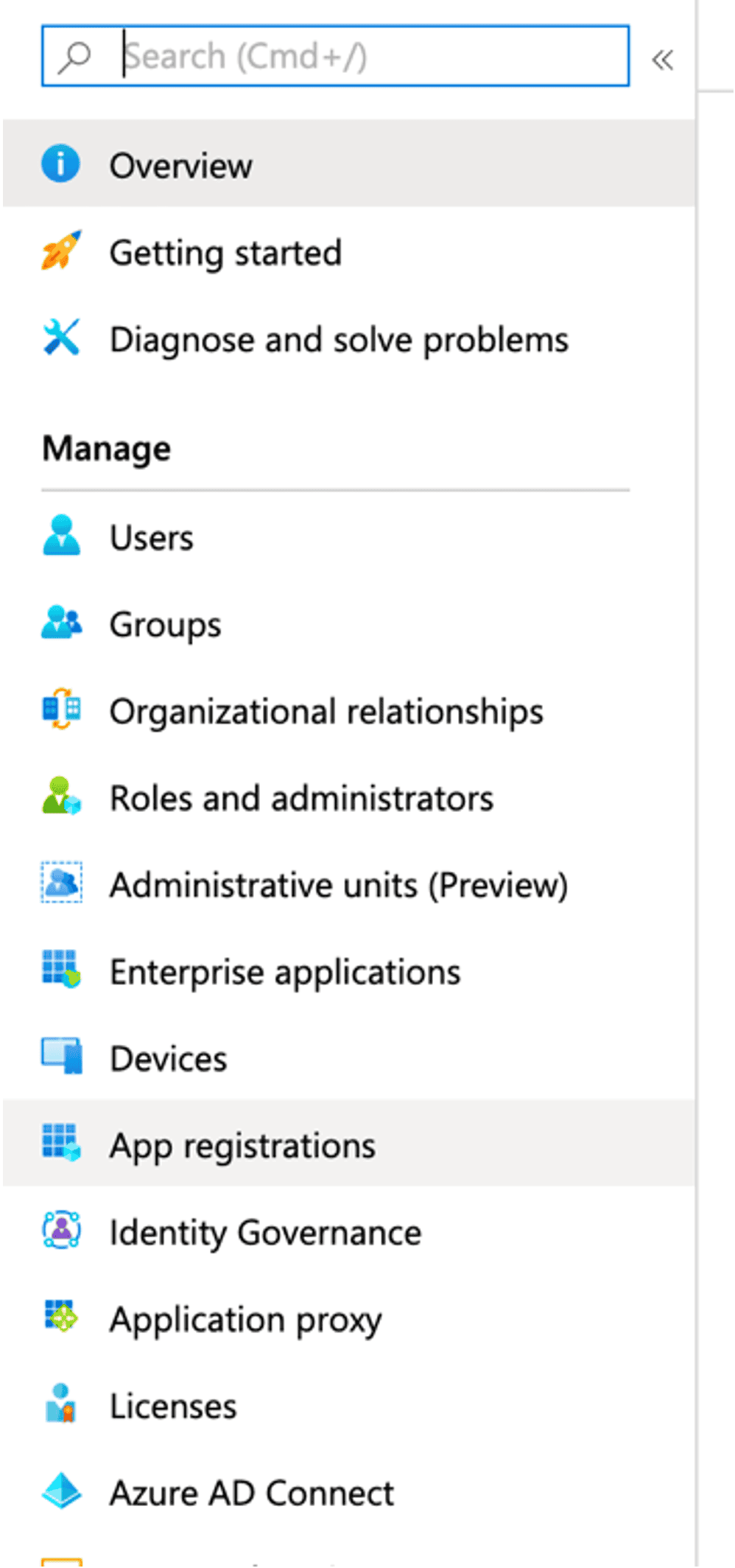

Schritt 2: App registrieren

Klicken Sie im rechten Menü auf „App registrations“

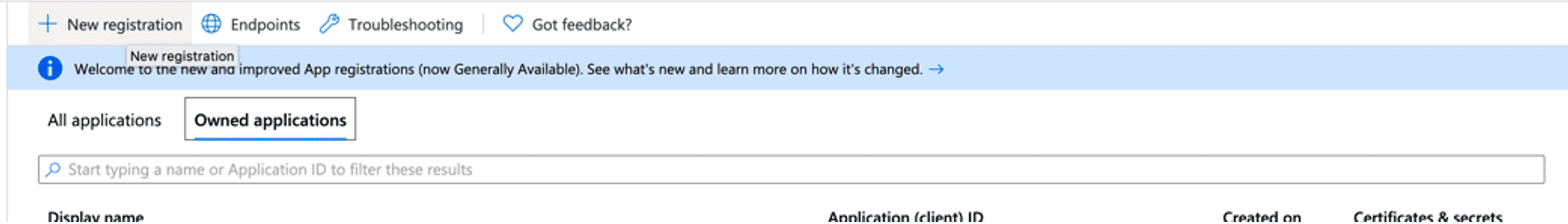

Neue Registrierung

Klicken Sie oben auf „New registration“

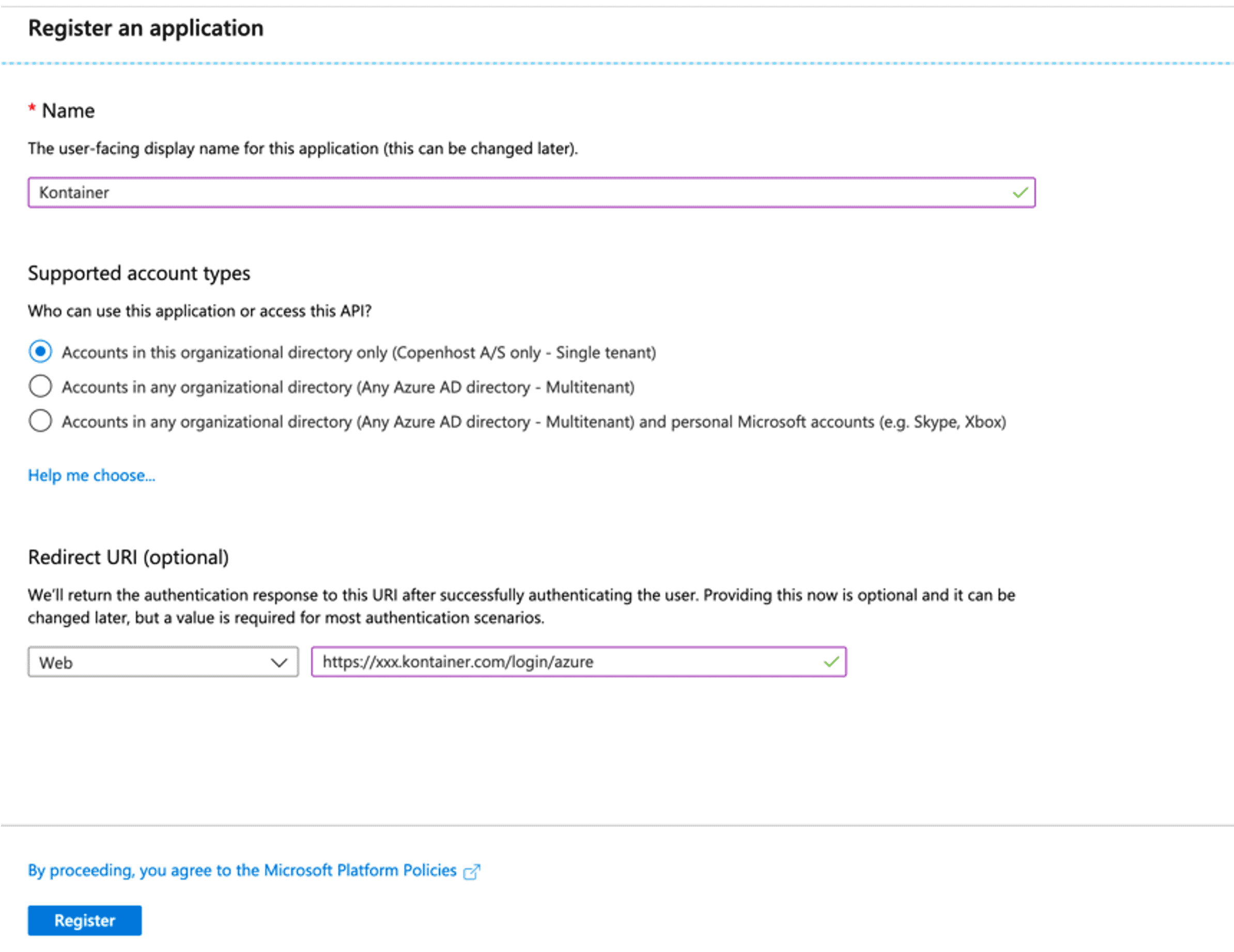

Details ausfüllen

- Name: Kontainer

- Redirect URI: https://xxx.kontainer.com/login/entraid (xxx durch die Kontainer Client-ID ersetzen)

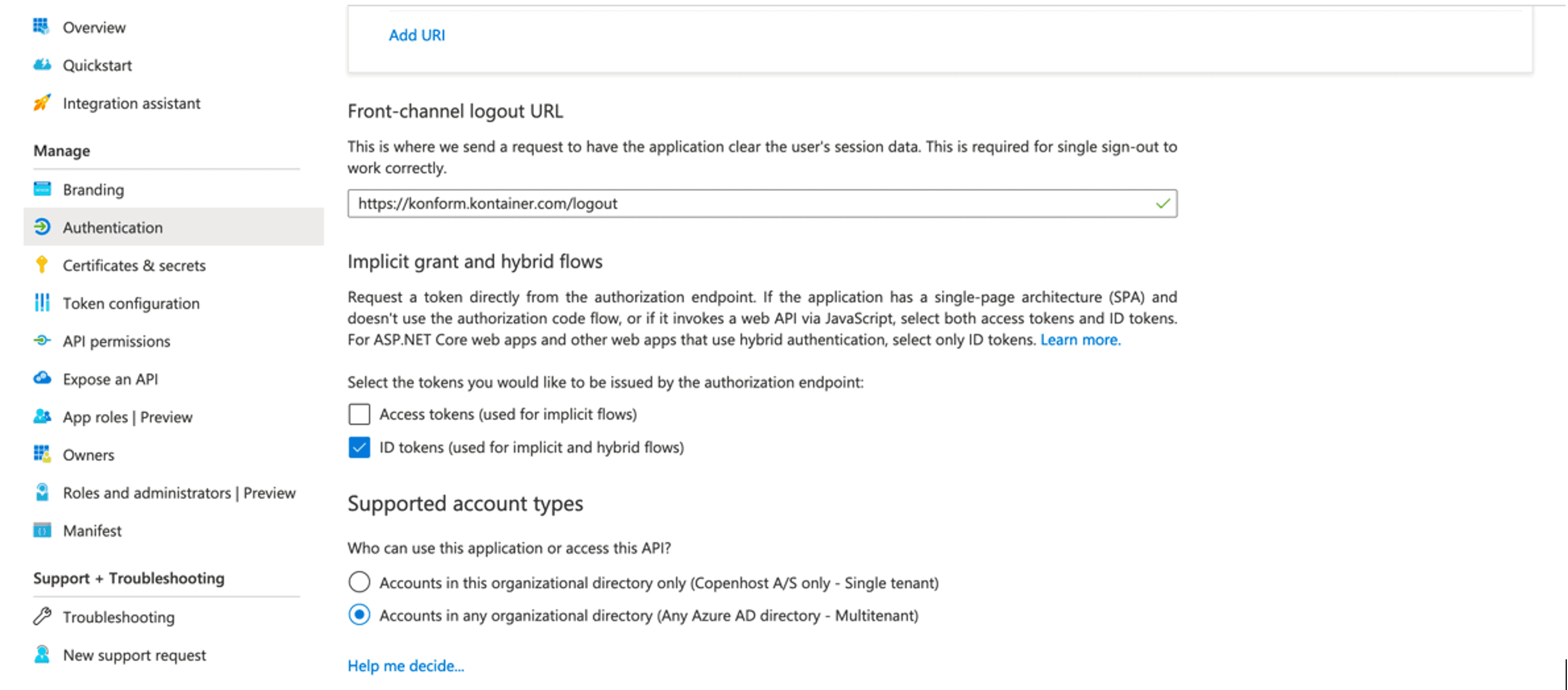

Schritt 3: Authentifizieren

Klicken Sie auf „Authentication“ und füllen Sie die Details aus:

- Logout URL: https://xxx.kontainer.com/logout

Kreuzen Sie die Kästchen an:

- „ID tokens“

- „Multitenant“

Klicken Sie auf „Save“

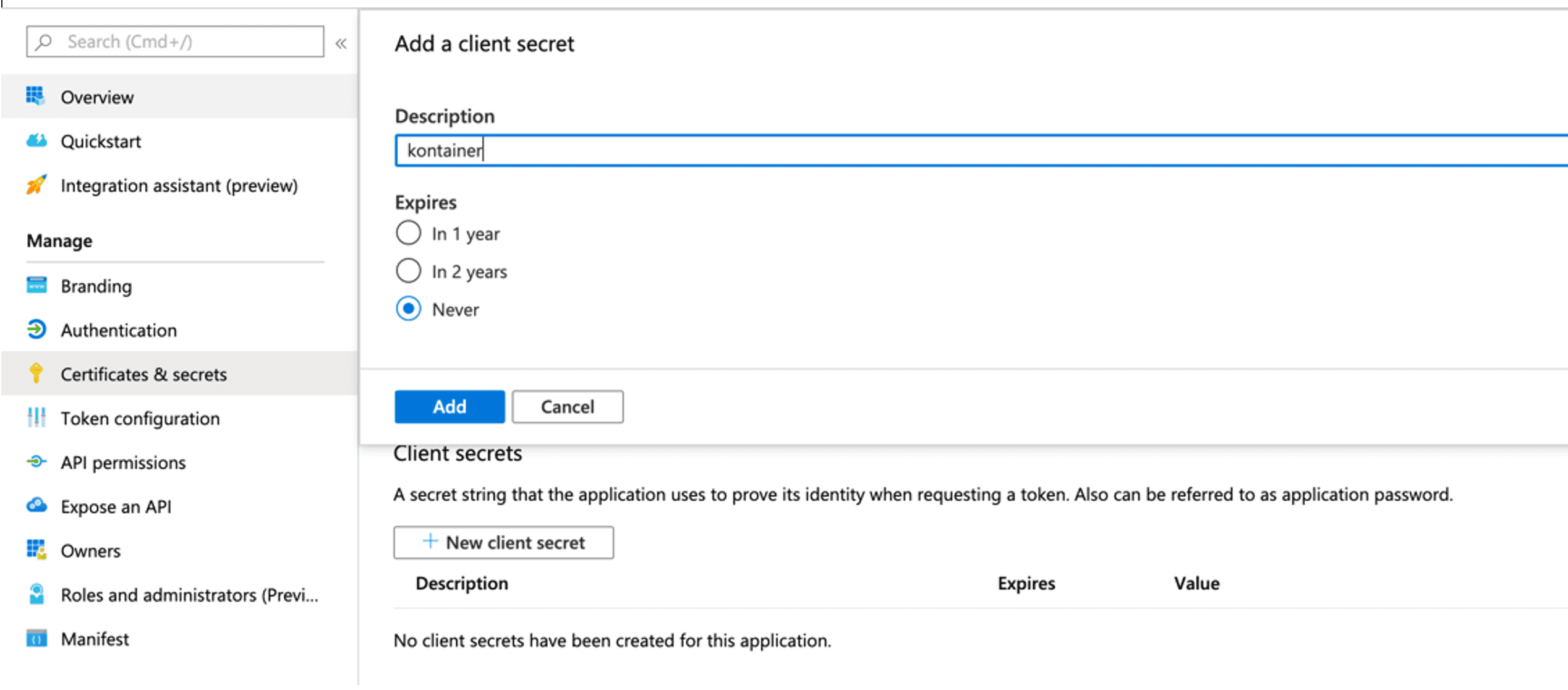

Schritt 4: Zertifikat und Geheimnis

Klicken Sie auf „Certificates and secrets“ und dann auf „New client secret“.

Füllen Sie aus:

- Beschreibung: Kontainer

Setzen Sie "Expires" auf „Never“

HINWEIS: Notieren Sie sich das Geheimnis.

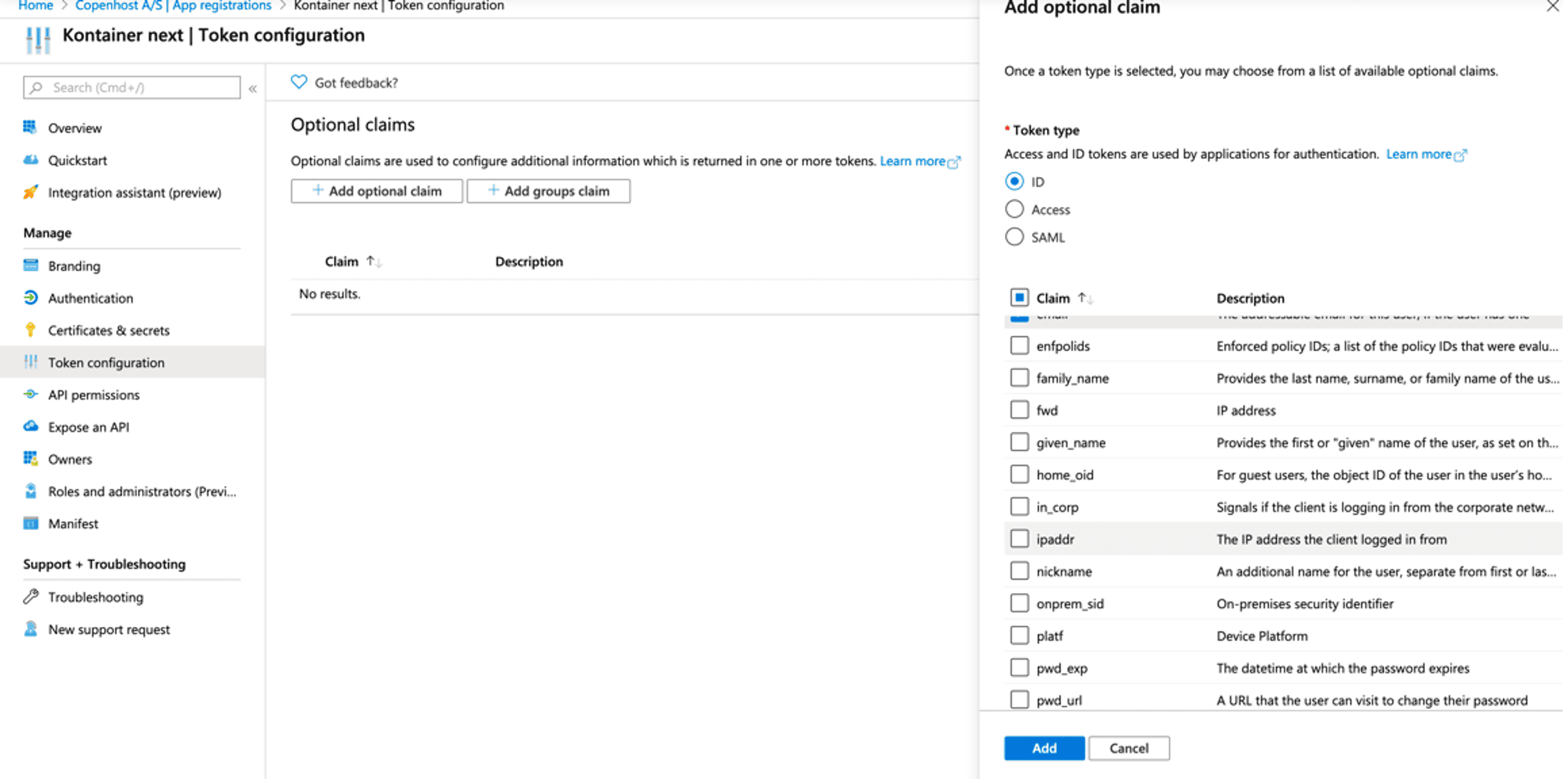

Schritt 5: Token-Konfiguration

Klicken Sie auf „Token configuration“ und dann auf „Add optional claim“.

Wählen Sie „ID“ und kreuzen Sie an:

- „email“

- „upn“

Klicken Sie auf „Add“.

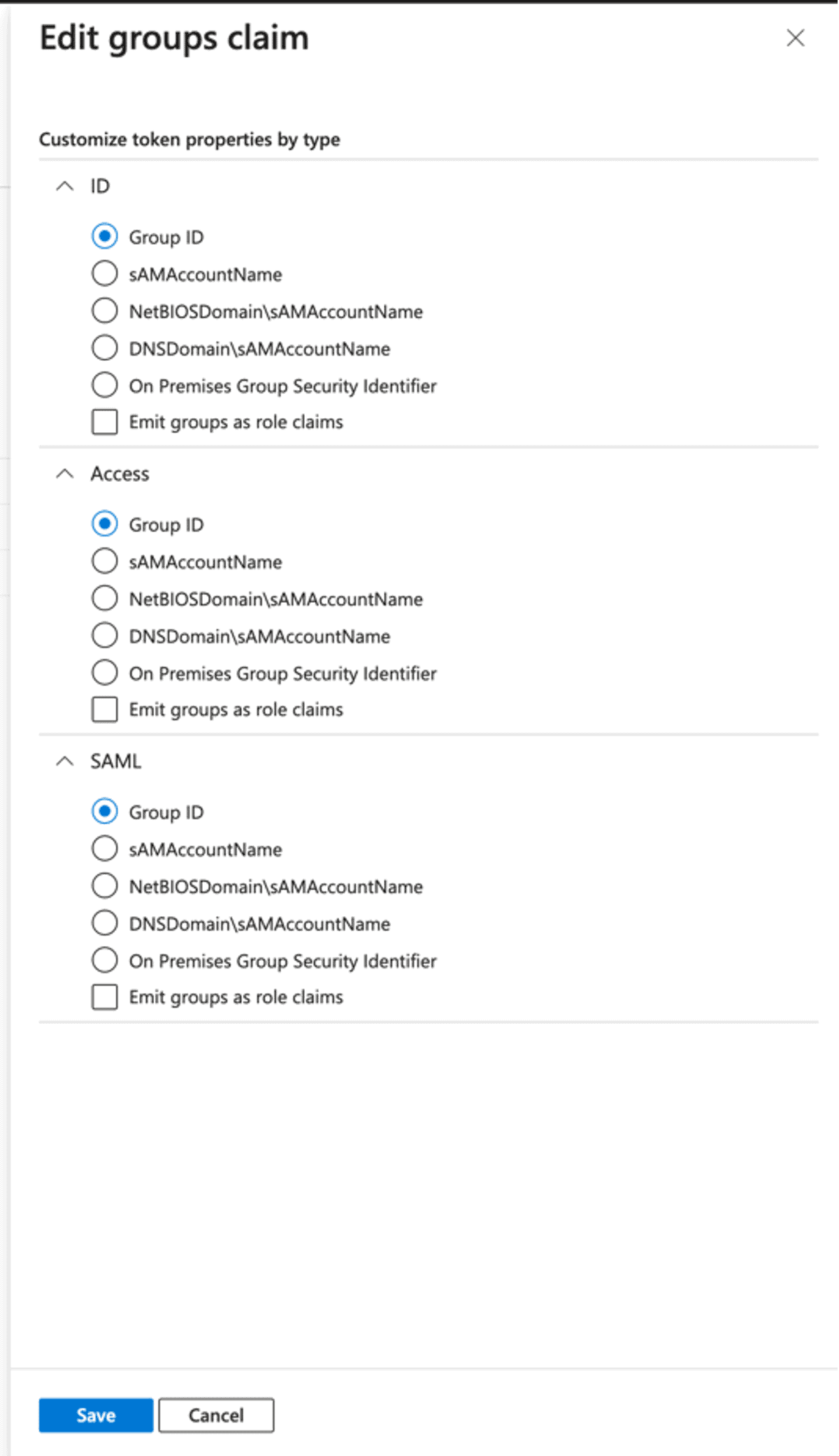

Schritt 6: Gruppen-Claim bearbeiten

Klicken Sie auf "Add groups claim" und kreuzen Sie an:

- "Security groups"

- "ID"

Und dann ankreuzen:

- "Group ID"

Schritt 7: API-Berechtigungen

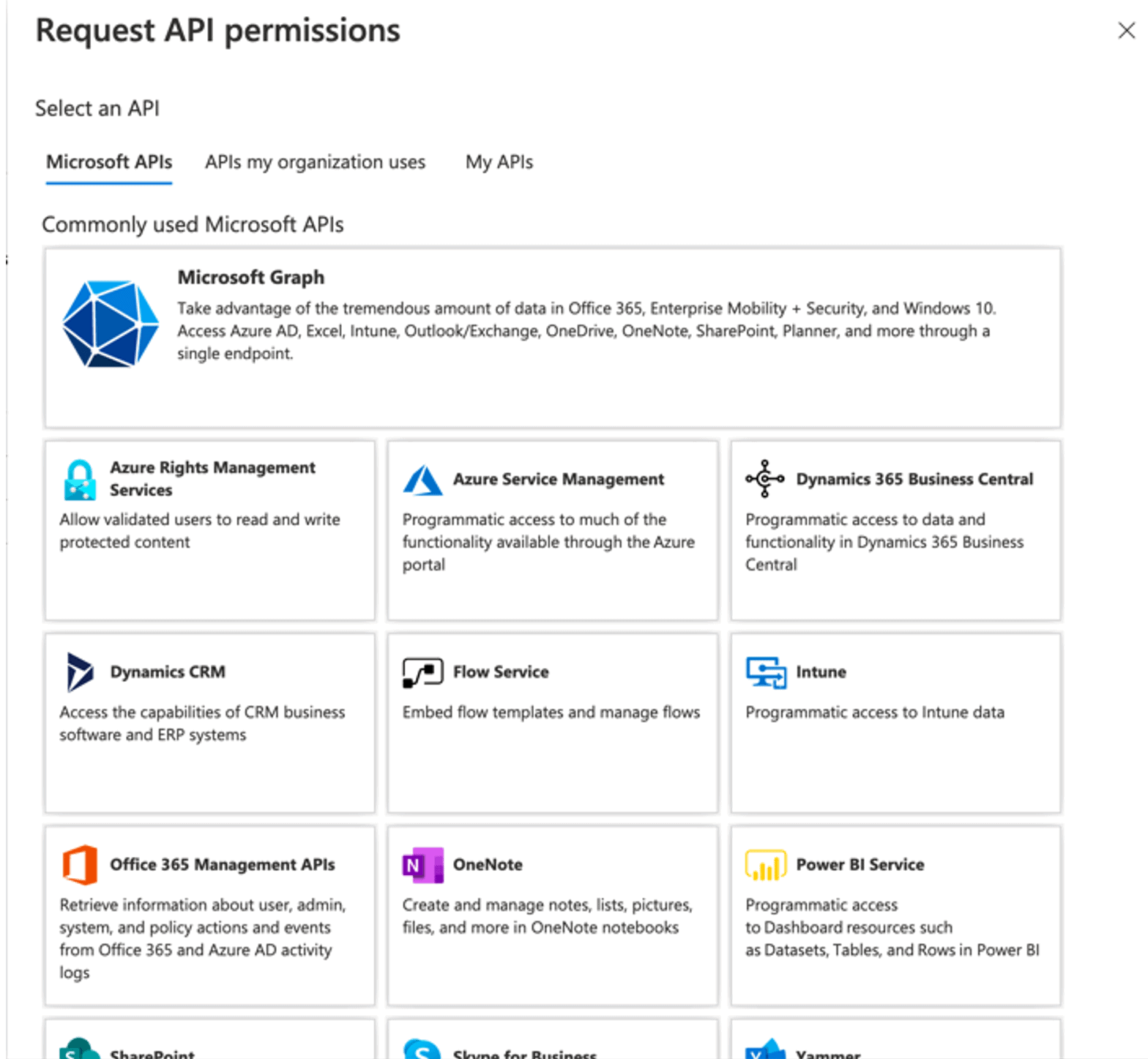

Gehen Sie zu "API permissions" und klicken Sie auf "Add a permission".

Wählen Sie "Microsoft Graph" und klicken Sie auf „Delegated permissions“

OpenID-Berechtigungen

Scrollen Sie zu OpenID-Berechtigungen und kreuzen Sie “email” und “profile” an

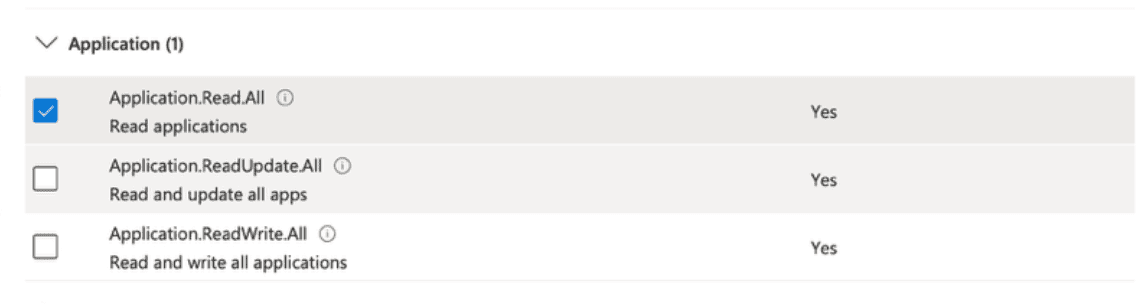

Application-Berechtigungen

Scrollen Sie zu "Application" und kreuzen Sie “Application.Read.All” an

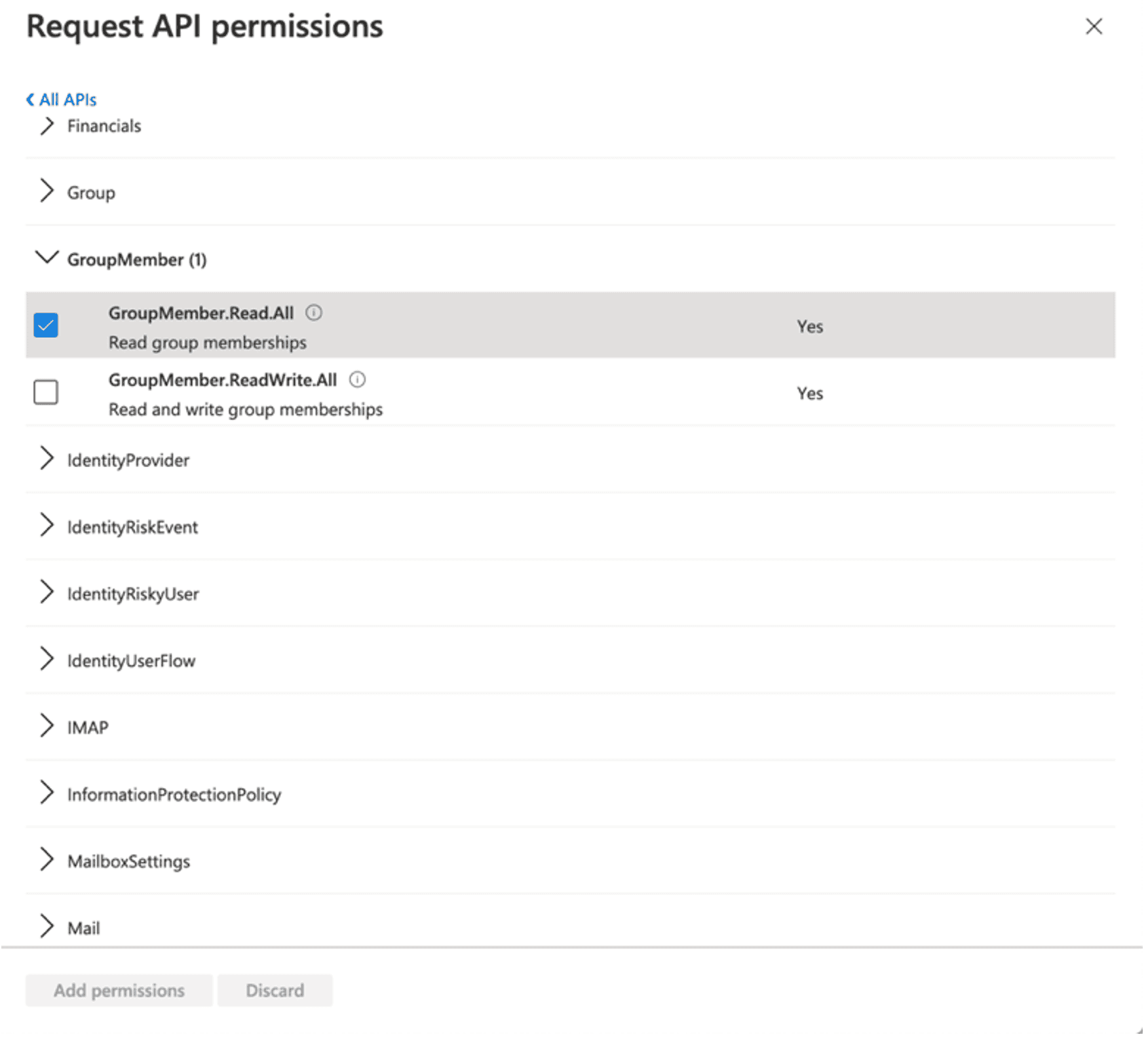

GroupMember

Scrollen Sie zu „GroupMember“ und kreuzen Sie an:

- „GroupMember.Read.All“

Schritt 8: Berechtigungen prüfen

Die Berechtigungen sollten nun wie unten angezeigt sein.

Möglicherweise benötigt ein Administrator die Zustimmung zu den Berechtigungen.

Schritt 9: Details an Kontainer Support senden

Gehen Sie zu „Overview“, wo Sie die untenstehenden Details finden, um sie an Ihren Kontainer-Kontakt oder support@kontainer.com zu senden:

- „Application (Client) ID“

- „Directory (Tenant) ID“

HINWEIS: Senden Sie das gespeicherte Geheimnis auf sichere Weise.